【新唐人2017年05月17日讯】5月16日,大陆一家安全反病毒实验室表示,蔓延全球的勒索病毒已经出现了变种,从“想哭WannaCry”变成了“想妹妹(WannaSister)”。

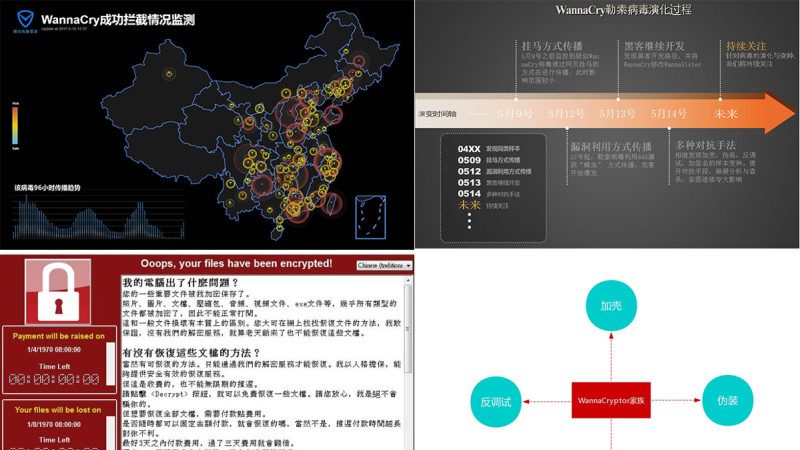

从5月13日开始,勒索病毒WannaCry席卷全球,波及100多个国家和地区,医疗、教育、交通、石油和政府部门等多类机构被攻击。到5月15日,已经支付了4万美元的赎金。不过,从中毒范围及规模来看,这个比例是非常小的。

实验室经过初步判断,勒索病毒WannaCry存在于网际网路是在爆发之前,目前仍然在变种。在监控到的样本中,实验室发现了疑似黑客的开发路径,有的已经变为“WannaSister.exe”,从“想哭(WannaCry)”变成“想妹妹(WannaSister)”。

据报导,此次WannaCry勒索病毒席卷全球,短时间内被引爆,但其实际的破坏性并不算大,只是在与微软漏洞结合著作恶。目前已经找到了有效的防御方法,病毒在周一(5月15日)已经减弱了传播。

勒索病毒的传播方式

病毒在大规模爆发之前,可能已经通过挂马的方式在网路中传播。一个巴西的网站,被挂马后可以下载到一个混淆的html文件,这个文件会去下载一个前缀为task的exe文件。此文件很可能与勒索病毒WannaCry有关。

勒索病毒WannaCry爆发的原因,是黑客更换了传播的武器库,利用泄漏的MS17-010漏洞,才引起大规模的爆发。有其他更具杀伤力的武器时,黑客一定会在第一时间利用。

对抗手段

5月13日,黑客的传播方式鸟枪换成了大炮。在获取的样本中,出现了一个名为WannaSister的样本,这正是病毒作者持续更新、逃避杀毒软体查杀的对抗手段。目前掌握的信息,黑客正在想办法让大家从“WannaCry想哭”更新到“WannaSister想妹妹”。据称病毒样本至少出现了4种方式对抗杀毒,而且变种还在继续演化。

有关专家研究分析中发现,病毒作者早在病毒爆发的当天,已经开始着手进行免杀对抗,在原有病毒的基础上,加上了外壳对抗静态引擎查杀。通过分析软体OD脱壳后,WannaCry的关键字元串就可以看到了,包括c.wnry加密后的文件,wncry@2ol7解密压缩包的密码,及作者的3个比特币地址等。

另外发现,病毒作者使用了安全行业公认的强壳VMP进行加密,很多的杀毒厂商对此无法识别。

在收集到的样本中还发现,有一类样本在代码中有许多正常字元串信息,添加了许多图片链接。把WannaCry病毒加密后,存放在自己的资源文件下,给分析人员造成误导,也躲避查杀。

如果那些图片链接打开,可以看到正常的图片,用户会误认为没有恶意事情出现,但病毒其实已经开始运行,启动傀儡进程notepad来进行掩饰。随后解密资源文件,并将其写入到傀儡进程中,从而启动恶意代码。

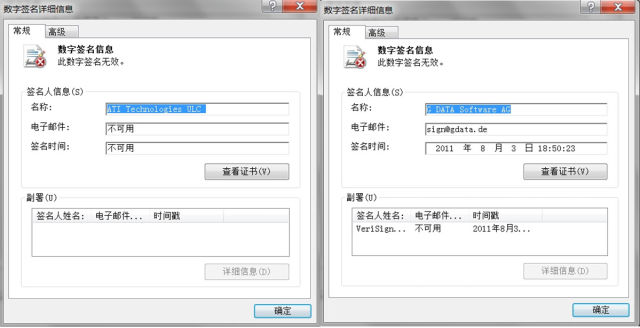

伪造签名

5月14日,在分析样本中发现,病毒作者对病毒文件加了数字签名证书,以此来逃避被查杀。也许是病毒作者临时起意,事先没准备好,签名证书并不是有效的。而且同一病毒文件多次签名,甚至两次签名时间仅间隔9秒钟,字元也只差一个。

病毒作者添加了数字签名,但实验室表示并不起作用。(网络图片/新唐人合成)

反调试

病毒作者在更新的样本中,也增加了反调试手法:

1、通过人为制造SEH异常,改变程序的执行流程

2、注册窗口Class结构体,将函数执行流程隐藏在函数回调中。

(记者李若愚报导/责任编辑:凯欣)